Spoštovanje kompleksnih predpisov, kot je direktiva NIS 2, nikoli ni enostavno, vendar če imate jasen načrt, kako to storiti, bo celoten projekt postal bolj preprost. Ta članek predstavlja najboljše prakse o korakih, ki jih je treba slediti, da dosežemo popolno skladnost s poglavjem IV direktive NIS 2, imenovanim “Upravljanje s kibernetskimi tveganji in obveznosti poročanja”.

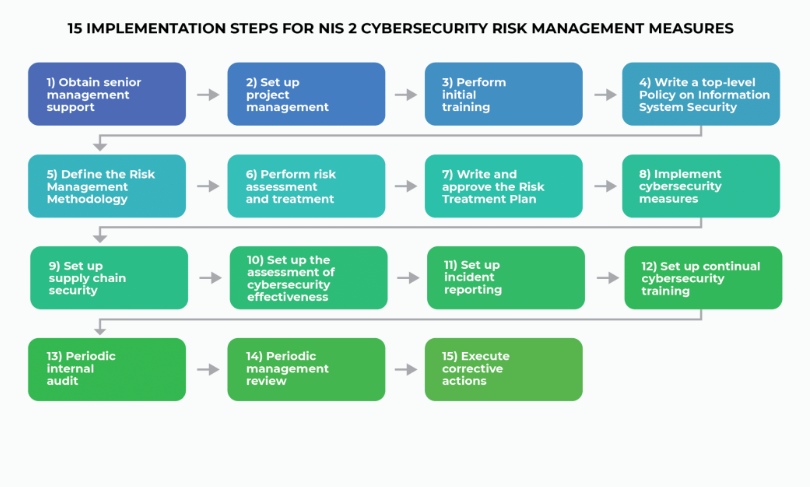

Članek se osredotoča na to poglavje, ker predstavlja ključne zahteve direktive NIS 2, s katerimi morajo biti podjetja (tj. bistvena in pomembna podjetja) skladna. Da bi postala skladna s poglavjem IV direktive NIS 2, imenovanim “Upravljanje s kibernetskimi tveganji in obveznosti poročanja,” morajo podjetja upoštevati 15 korakov, ki se začnejo z zagotovitvijo podpore vodstva in končajo z rednimi notranjimi pregledi, pregledom vodstva in popravljalnimi ukrepi.

Spodaj navajamo 15 korakov za izvajanje varnostnih ukrepov za upravljanje s kibernetskimi tveganji po direktivi NIS 2.

1) Pridobitev podpore višjega vodstva

Morda bi mislili, da bo spoštovanje NIS 2 potekalo gladko, ne glede na to, ali vam je višje vodstvo posvečeno ali ne. Na žalost je resničnost drugačna – če višje vodstvo ne podpira aktivno takšnega projekta, bo počasen, neustrezno financiran in oviran na vsakem možnem koraku.

Zato, čeprav je NIS 2 obvezna, morate še vedno prepričati svoje izvršne vodje, da je to nekaj, na kar se je vredno osredotočiti. Bo pa v primeru te zakonodajne zahteve sedaj to precej lažje, saj prihajajoči zakon o informacijski varnosti ZinfV-1 zelo natančno opredeljuje odgovornost poslovodstva in predvideva kazni (finančna in osebna odgovornost) katerih si seveda nihče ne želi.

2) Ustanovitev projektnega vodenja

NIS 2 je preveč kompleksen, da bi ga le predali, na primer vašemu skrbniku IT, v upanju, da se bo vse dobro izšlo. Prvič, ne morete pričakovati, da bi nekdo brez formalne avtoritete uspel pri tako velikem projektu, in drugič – morate imeti jasno predstavo o korakih implementacije, mejnikih, glavnih rezultatih, odgovornostih itd.

Z drugimi besedami, projektni pristop in vodenje ter razdelitev odgovornosti so ključnega pomena, če želite uspeti.

3) Izvedba začetnega usposabljanja

NIS 2 zelo poudarja izvajanje varnostnega usposabljanja, zato je smiselno, da se začetno usposabljanje izvede zelo zgodaj v projektu.

Na ta način bodo vsi vključeni imeli veliko boljšo predstavo o tem, kaj je NIS 2, kaj je treba storiti, zakaj je to potrebno itd. – in vaš projekt bo lažje stekel.

4) Priprava dokumenta usmeritve o varnosti informacijskih sistemov na krovni ravni (IVP)

Čeprav NIS 2 izrecno ne zahteva zgornjega dokumenta, ki bi opredeljeval smer za kibernetsko varnost, je tak dokument po mednarodnih standardih dobra praksa zaradi dejstva: če ne veste kam greste, se boste verjetno izgubili.

Zato je tak dokument na visoki ravni potreben – jasno kaže, kaj je treba doseči s kibernetsko varnostjo, kaj so glavne vloge in odgovornosti ter kako se bo uspeh meril.

5) Opredelitev metodologije za upravljanje tveganj

Upravljanje tveganj je običajno najbolj kompleksen korak v postopku skladnosti, poleg tega pa ima NIS 2 nekaj specifičnih zahtev glede tega, kako mora biti to upravljanje tveganj izvedeno.

Da bi zagotovili skladnost vašega podjetja z NIS 2 in da bi zagotovili, da vsi v podjetju razumejo, kako je treba tveganja upravljati, morate ustvariti dokument, ki določa jasna pravila – to se stori preko dokumenta metodologije upravljanja tveganj.

6) Izvedba ocene in obvladovanja tveganj

Med oceno tveganj morate ugotoviti, kaj bi lahko ogrozilo vaše informacijske sisteme – to običajno storite s seznama sredstev in povezanih groženj ter ranljivosti; poleg tega morate ugotoviti, kako velika so ta tveganja s presojanjem verjetnosti in resnosti (vpliv).

Ko imate seznam tveganj, morate ugotoviti, kako ravnati (tj. omiliti) največja tveganja – za večino od njih boste uvedli varnostne ukrepe, določene v členu 21. Na ta način imate kibernetsko varnost, ki temelji na temeljiti analizi, namesto da bi uvedli različne ukrepe, ne da bi vedeli, zakaj.

7) Priprava in odobritev načrta za obvladovanje tveganj

Ko imate popolno idejo o tveganjih, s katerimi se soočate, in kako jih obravnavati, boste potrebovali konkreten načrt, kako uvesti varnostne ukrepe – in, kar je še pomembneje, pridobiti odobritev višjega vodstva za tak načrt.

Načrt za obvladovanje tveganj je dejansko načrt izvedbe in običajno vključuje seznam vseh varnostnih ukrepov (tj. dejavnosti, procesov in tehnologij), ki jih je treba izvesti, skupaj z informacijami o tem, kdo je odgovoren, kakšni so roki, itd.

8) Izvedba varnostnih ukrepov

Seveda je ključna zahteva NIS 2 uvedba različnih varnostnih ukrepov. V praksi to pomeni, da boste morali uvesti nove varnostne procese, dejavnosti in v nekaterih primerih novo tehnologijo, vse na podlagi rezultatov ocene tveganj.

V vsakem primeru boste morali napisati različne varnostne politike in postopke, da določite jasna pravila za te nove procese, dejavnosti in tehnologije.

9) Vzpostavitev varnosti dobavne verige

NIS 2 je prepoznal, da je vedno več varnostnih incidentov povezanih z vdori pri dobaviteljih – zahteva fokusirano pozornost na odnose z dobavitelji in ponudniki storitev, kar vključuje oceno njihovih ranljivosti in proučevanje njihovih postopkov razvoja programske opreme.

To se naredi preko formalne ocene tveganja dobaviteljev, izbire samo zanesljivih dobaviteljev za sodelovanje, vključitve varnostnih klavzul v pogodbe z njimi in spremljanja njihove varnostne drže.

10) Uvedba ocene učinkovitosti kibernetske varnosti

NIS 2 zahteva, da višje vodstvo nadzira izvajanje varnostnih ukrepov – najboljša praksa je to storiti na tri načine: (1) z neprestanim merjenjem in spremljanjem kibernetske varnosti, da lahko opazite kakršnakoli odstopanja, (2) z uvedbo rednih notranjih pregledov za odkrivanje nepravilnosti in (3) z uvedbo rednega pregleda vodstva, da imate formalno srečanje za pregled vseh dejstev, povezanih s kibernetsko varnostjo.

Da bi vzpostavili te dejavnosti, morate napisati nekaj ključnih dokumentov: metodologijo merjenja, postopek notranjih pregledov in postopek pregleda vodstva.

11) Uvedba sistema za prijavo incidentov

Ena ključnih zahtev NIS 2 je obvestiti CSIRT (ali pristojni organ) in prejemnike storitev o pomembnih incidentih. V Sloveniji je v tej vlogi SI CERT https://www.cert.si/en/about-si-cert/

Organizacije morajo CSIRT poslati več vrst poročil: zgodnje opozorilo, obvestilo o incidentu, vmesno poročilo, končno poročilo in poročilo o napredku.

12) Uvedba rednega usposabljanja za kibernetsko varnost

NIS 2 je zelo natančen glede vzpostavitve kibernetske varnosti za vse zaposlene, vključno z vodstvom. Tu je izziv, kako izbrati prave teme in kakšno obliko usposabljanja izbrati za prenos pravega znanja brez prevelikega časovnega ali finančnega vložka.

13) Redni notranji pregledi

Res je, da notranji pregled ni omenjen v NIS 2; vendar pa ISO 27001 in drugi mednarodni standardi predlagajo notranji pregled kot najboljšo prakso za vodstvo, da lahko nadzira izvajanje varnostnih ukrepov.

Brez prepoznavanja nepravilnosti med notranjim pregledom višje vodstvo ne bi nikoli imelo celovite slike o stanju kibernetske varnosti, kar bi lahko privedlo do incidentov in odgovornosti.

14) Redni pregledi vodstva

Pregled vodstva je formalno srečanje, na katerem višje vodstvo prejme vsa relevantna obvestila o kibernetski varnosti (npr. poročilo o merjenju, poročilo o notranjem pregledu itd.), da sprejme ključne odločitve o kibernetski varnosti.

Med pregledom vodstva lahko višje vodstvo predlaga popravne ukrepe, spremeni ključne vloge in odgovornosti, določi nove varnostne cilje, določi proračun za varnost itd.

15) Izvajanje popravnih ukrepov

Popravni ukrepi so sistematičen način za reševanje nepravilnosti – med njihovim izvajanjem se vzrok nepravilnosti formalno analizira, ob tem se določijo in izvedejo dejavnosti za odpravo tega vzroka.

Z drugimi besedami povedano, namen popravnih ukrepov je zagotoviti, da se podobne nepravilnosti ne bodo ponovile v prihodnje.