Napadi, pri katerih uporabnik sam – nevede – izvede zlonamerno kodo na svojem računalniku, postajajo ena najhitreje rastočih oblik kibernetskih vdorov.

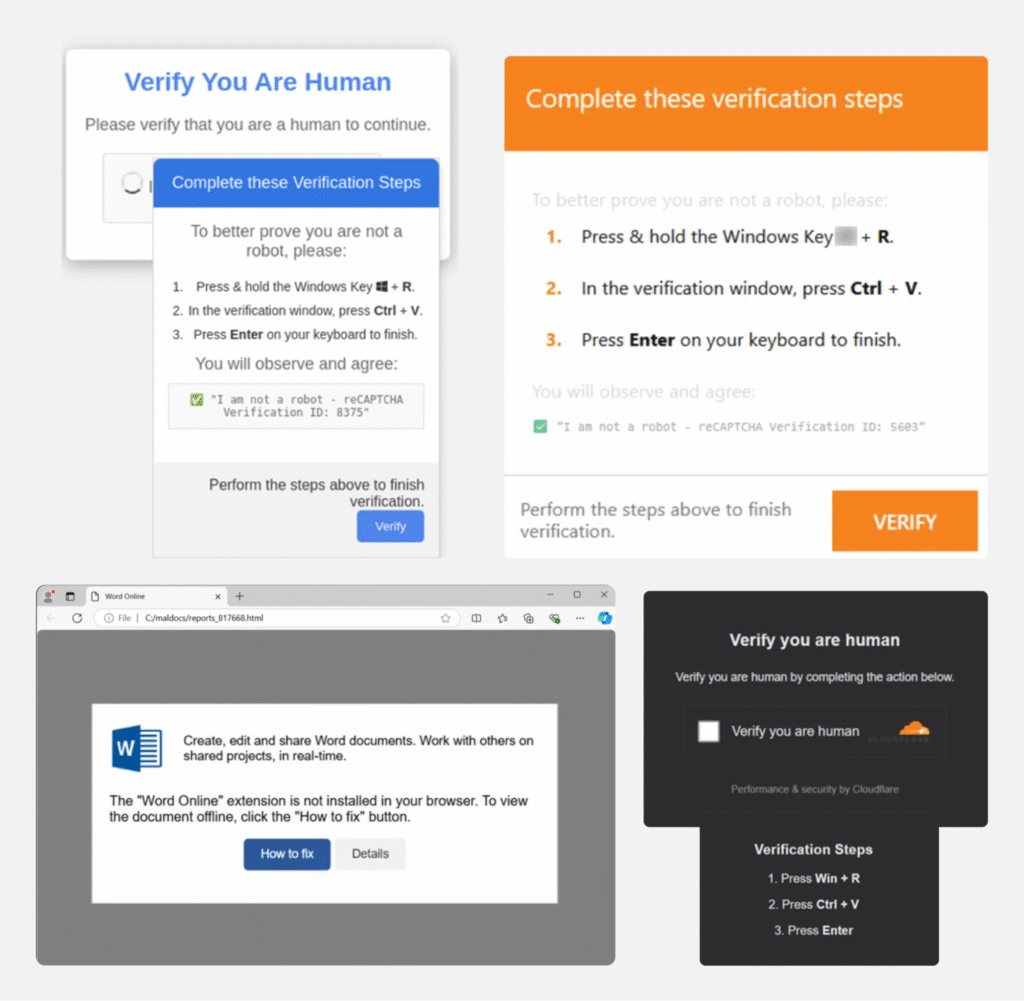

Tovrstni napadi se pogosto pojavljajo pod imeni ClickFix, FileFix ali fake CAPTCHA, skupno pa jim je, da uporabnika prepričajo, naj v svojem brskalniku “nekaj popravi”, “reši težavo” ali “potrdi delovanje strani”.

Navzven delujejo kot običajna opravila – CAPTCHA preverjanje ali odpravljanje domnevne napake –, v ozadju pa uporabnik po navodilu zlonamerne strani kopira in lokalno zažene kodo, ki okuži njegov računalnik ali omogoči napadalcu dostop do notranjega okolja podjetja.

Takšni napadi so bili v zadnjih mesecih povezani z več znanimi incidenti, med drugim pri Kettering Health, City of St. Paul in Texas Tech University Health Sciences Center. V številnih drugih primerih je bil vektor napada verjetno enak, a ga organizacije niso prepoznale ali razkrile.

Na podlagi javno dostopnih virov iz leta 2025 je mogoče zbrati dokaze, da se takšni »copy/paste« / ClickFix-style napadi pojavljajo tudi v Evropi in zbirka poročil kaže, da gre za razširjen, mednaroden pojav, ki ga uporabljajo tako kiber-kriminalne skupine kot tudi nekateri napadalci povezani z državnimi akterji.

Ključne ugotovitve (kratko in jasno)

Viri za leto 2025 navajajo več tehničnih poročil in analitik (Unit42, Guardio, The Hacker News, TechRadar) o novih ClickFix variacijah, vključno z razširitvami na macOS, Android in celo z bolj sofisticiranim SEO-/malvertising-dostavo. To pomeni, da je vektor globalen in da ni omejen na ZDA.

Microsoft, Proofpoint in več drugih raziskovalnih centrov so dokumentirali ClickFix-kampanje, ki so se intenzivirale v 2024 in 2025 ter so bile opažene v več regijah sveta. microsoft.com+1

Interlock in sorodne RaaS/kriminalne skupine, ki so izvajale napade v ZDA, so po poročilih razširile aktivnosti tudi v Evropo; Europol in analitiki poročajo o širjenju vpliva in ciljanih kampanjah z evropskimi žrtvami. CSO Online+1

Zakaj so torej ti napadi tako učinkoviti?

1. Uporabniki na takšne napade niso pripravljeni

Zadnjih deset let smo ljudi učili, naj ne klikajo sumljivih povezav v e-pošti, ne odpirajo priponk in ne vpisujejo gesel na neznanih straneh.

Nihče pa jih ni opozarjal, naj ne odpirajo sistemskih orodij in ne kopirajo ukazov.

Ravno v tem je trik: napadalci izkoriščajo vrzel v ozaveščenosti. V večini primerov se škodljiva vsebina prenese prek JavaScripta v ozadju, kar pomeni, da uporabnik ne vidi nič nenavadnega – le spletno stran, ki ga pozove k potrditvi ali popravilu.

Najpogostejši način širjenja teh napadov niso več e-poštni spam ali klasični phishing, temveč SEO zastrupitve in zlonamerni spletni oglasi (malvertising).

Napadalci zasedejo legitimne domene ali ustvarijo nove, nato pa s ciljno usmerjenimi oglasi dosežejo uporabnike, ki na videz povsem legitimno iščejo pomoč ali orodja v Googlu.

Ker ni gumba “Prijavi phishing” za Google iskalne rezultate ali spletne oglase, večina napadov ostane neopaženih.

Uporabniki preprosto niso naučeni, da bi takšno vedenje prepoznali kot grožnjo.

2. Napadi ostajajo neopaženi, dokler ni prepozno

Tehnični sistemi teh napadov pogosto sploh ne zaznajo. Spletne strani, ki jih uporabljajo napadalci, so zasnovane tako, da se izognejo vsem običajnim varnostnim orodjem – od e-mail filtrov do spletnih proxyjev.

Med najpogostejšimi tehnikami so:

- stalno menjavanje domen in strežnikov,

- zaščita pred boti, ki onemogoča varnostno analizo,

- močna obfuskacija kode, ki preprečuje ujemanje s signaturami,

- geografsko in namensko ciljanje oglasov (glede na IP, domeno, napravo ali operacijski sistem).

Vse to pomeni, da varnostna orodja ne vidijo ničesar sumljivega.

Koda se izvede v brskalniku, znotraj peskovnika, in šele nato, ko jo uporabnik lokalno prilepi ali požene, pride do okužbe.

Takrat pa je že pozno – dogodek se lahko zazna le še na končni točki (endpoint).

3. EDR je zadnja obrambna linija in ni nezmotljiv

V teoriji bi moral EDR (Endpoint Detection and Response) zaznati vsaj del teh dejanj. V praksi pa se napadi izmuznejo, ker se koda izvaja ročno, brez očitnega konteksta.

Če uporabnik v ukazno vrstico sam prilepi kodo, sistem to vidi kot “dovoljeno dejanje”. Ni datoteke, ni procesa, ki bi bil povezan z brskalnikom, in ni vzorca, ki bi nakazoval napad.

Zaznava je še težja, če je koda razdeljena v več delov ali zakrita s plastmi PowerShell ukazov, ki se zdijo neškodljivi.

Na koncu lahko zlonamerna koda izvede dejanja, preden jo EDR sploh zazna ali pa je ta nameščen le na upravljanih napravah, medtem ko so zasebne naprave zunaj dosega.

Če podjetje uporablja pristop “bring your own device” brez nadzora, je vrzel še večja.

Rezultat: organizacija pogosto stoji le na eni, tanki liniji obrambe.

Zakaj standardni pristopi ne zadoščajo več?

Obstoječi priporočeni ukrepi na primer omejevanje dostopa do sistemskih orodij, kot sta PowerShell ali Windows Run – pomagajo, vendar niso dovolj.

Napadalci že uporabljajo številne druge poti in t. i. LOLBIN orodja, ki jih ni mogoče preprosto onemogočiti, saj so del osnovnega delovanja sistema.

Še več, prihodnje različice teh napadov bodo verjetno potekale izključno v brskalniku, brez potrebe po kopiranju kode izven njega.

Napadalci že testirajo možnosti izvajanja škodljive JavaScript kode neposredno v brskalniških orodjih za razvijalce.

Kako se zaščititi

Zaustaviti takšne napade pomeni v prvi vrsti razmišljati drugače.

Ker se zgodijo v brskalniku, morajo biti varnostne rešitve in procesi usmerjeni tja, kjer uporabnik dejansko deluje – ne šele kasneje, ko je sistem že okužen.

Med ključnimi ukrepi so:

- izobraževanje uporabnikov o novih oblikah socialnega inženiringa (tudi izven e-pošte),

- omejevanje možnosti izvajanja skriptov in dostopa do orodij za razvijalce,

- celovita zaščita brskalnika in spremljanje anomalij na ravni uporabnika,

- redno testiranje odzivov na nove scenarije napadov,

- nadzor in politika uporabe osebnih naprav (BYOD).

Mnenje: brskalnik je novi “endpoint”

Napadalci so prepoznali to, kar mnogi v IT-ju spregledajo:

brskalnik je postal najpogosteje uporabljeno, a najmanj zaščiteno orodje v podjetju.

V njem se prijavljamo, prenašamo, urejamo in potrjujemo –> in to v okolju, ki ga tradicionalni EDR, SIEM ali CASB sistemi le stežka nadzirajo.

To ne pomeni, da so obstoječi varnostni pristopi zastareli, pomeni pa, da se morajo prilagoditi.

Kibernetska varnost se seli tja, kjer je uporabnik – v brskalnik.

In podjetja, ki tega ne bodo upoštevala, bodo slej ko prej ugotovila, da so napadalci že korak pred njimi.

V podjetju Inovis IT se vsakodnevno srečujemo s konkretnimi primeri iz prakse, kjer se tovrstni napadi dogajajo tiho, pogosto neopaženo – dokler ni prepozno. Zato podjetjem pomagamo vzpostaviti celovite pristope k zaščiti, ki ne temeljijo le na orodjih, temveč na razumevanju tveganj, procesov in vedenja uporabnikov.

Naša ekipa je vedno na voljo za svetovanje, pregled varnostnih nastavitev ali pomoč pri načrtovanju zaščite delovnih okolij – od brskalnika do oblaka. Ker kibernetska varnost ni projekt, temveč stalno partnerstvo, ki se začne pri zaupanju in konča pri odpornosti.

*Članek je povzet po zapisu v originalni obliki, ki je del promocijske vsebine podjetja Push Security objavljen na platformi Hackernews

Dodatni uporabljeni viri pri navajanju:

Unit42/Palo Alto in drugi tehnični briefingi o razvoju ClickFix orodij in kitov. Unit 42

Microsoft Threat Intelligence: analiza ClickFix in primeri uporabe v 2024–2025. microsoft.com

The Hacker News / Guardio Labs: pregledi kampanj in tehnik iz 2025. The Hacker News

TechRadar, članki o novih variacijah in zlorabi TikTok/short-video vektorskih lurejev. TechRadar+1

CSO / Ankura / Europol poročila in novice o širjenju Interlock in drugih groženj v Evropi. CSO Online+1