Digitalne transformacije v podjetjih so neizogibne, saj pomanjkanje naložb v napredne tehnologije za avtomatizacijo procesov vodi v izgubo konkurenčne prednosti. Vendar pa večja odvisnost od programabilnih krmilnikov, pametnih tehnologij za zaznavanje in drugih vgrajenih naprav prinaša tudi večje kibernetske grožnje.

Zakaj OT/IoT okolja potrebujejo močno zaščito

Operativna tehnologija (OT) vključuje naprave, ki jih organizacije uporabljajo za spremljanje in upravljanje industrijske opreme, procesov in dogodkov. Internet stvari (IoT) pa večinoma sestavljajo potrošniške naprave, povezane v internet. Trenutno je po svetu aktivnih več kot 16,7 milijarde OT/IoT naprav.

Sodobne OT naprave so povezane v internet prek različnih omrežij (žične povezave, Wi-Fi, mobilne povezave, Bluetooth ipd.). Veliko teh naprav upravlja kritične procese, od optimizacije pisarniškega prostora do avtomatiziranega kemičnega vzorčenja. Zato lahko napadi na OT in IoT naprave predstavljajo velike tveganje za organizacije.

Težavo še poglablja dejstvo, da se napadi na OT/IoT naprave lahko izvajajo na dveh nivojih: strojni in programski opremi, pri čemer napadalci izkoriščajo eno ali drugo za vdor v varnostni perimetri.

V novembru 2021 je Agencija za kibernetsko varnost in infrastrukturo (CISA) odkrila kritične ranljivosti v napravah IntelliBridge EC 40 in EC 80 Hub, ki jih je proizvajal Phillips. Napadalci so te ranljivosti izkoristili za dostop do podatkov pacientov in izvajanje DDoS napadov. Podjetje je hitro izdalo popravek, vendar je to resno škodilo njihovemu ugledu.

Podobni napadi so se zgodili tudi pri:

- Februarja 2022, ko je kibernetski napad na Viasat povzročil nedelovanje 5800 vetrnih turbin.

- Marca 2022, ko je bila zabeležena kraja podatkov pri podjetju Samsung.

- Aprila 2022, ko je bil izveden napad z zlonamerno programsko opremo na energetsko infrastrukturo v Ukrajini.

- Maja 2022, ko je bil izveden napad na pristanišče v Londonu.

CISA je v prvi polovici leta 2022 razkrila 560 novih ranljivosti v industrijskih kontrolnih sistemih, v drugi polovici leta pa še dodatnih 218. Glavni cilji napadov so bila podjetja za proizvodnjo, energetiko, vodooskrbo, transportne sisteme in zdravstvo.

Pogoste vrste ranljivosti OT in IoT naprav

Večja povezljivost prinaša tudi večje napadalne površine. Napadi na OT komponente lahko imajo kritične posledice za organizacije, saj lahko vdor v eno napravo omogoči dostop do celotnega sistema. Najpogostejši razlogi za ranljivosti IoT naprav so:

- Nepreverjene omrežne storitve

- Neavtorizirane spremembe konfiguracij naprav

- Nezavarovani vmesniki ekosistema

- Manjkajoči varnostni mehanizmi za posodobitve

- Uporaba zastarelih komponent

- Nezadostna zaščita zasebnosti

- Nezavarovan prenos in shranjevanje podatkov

- Pomanjkanje centraliziranega upravljanja naprav

- Privzete nastavitve proizvajalca

- Nezadostna fizična zaščita naprav

Kako zaščititi IoT in OT omrežja z Microsoft Defender za IoT

Zaščita IoT in OT omrežij je izziv zaradi rasti števila povezanih naprav in zahtev za njihovo konfiguracijo ter upravljanje. Več kot 48 % velikih evropskih podjetij uporablja IoT naprave v neki obliki, kar povečuje potrebo po boljšem nadzoru in zaščiti.

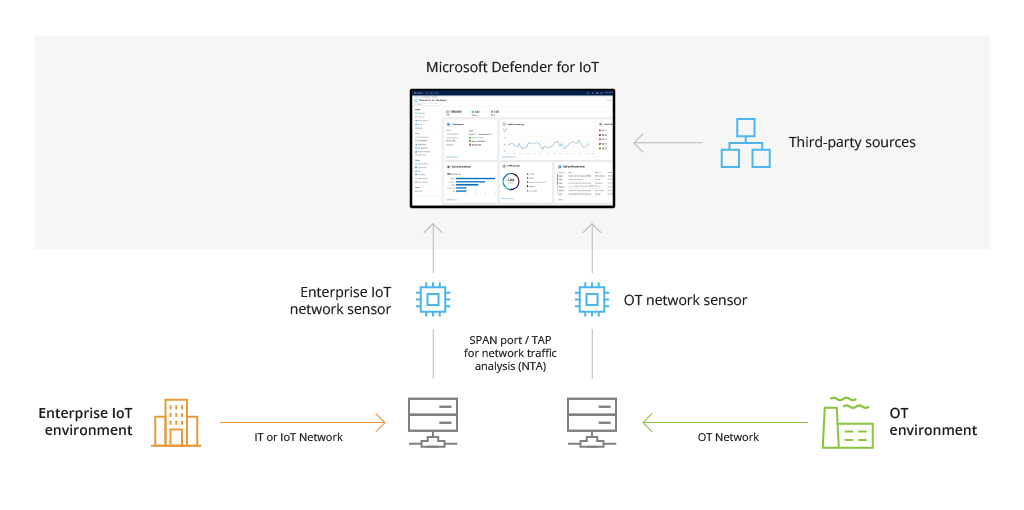

Microsoft Defender za IoT (prej Azure Defender za IoT) je rešitev za zaznavanje in odzivanje na omrežne grožnje (NDR). Omogoča zbiranje varnostnih telemetričnih podatkov iz različnih IoT, OT in industrijskih kontrolnih sistemov (ICS) za nadaljnjo analizo. Defender omogoča:

- Namestitev na lokaciji, v oblaku ali v hibridnem okolju.

- Zaznavanje groženj in ranljivosti.

- Upravljanje ranljivosti s priporočili za zaščito.

Slika vir: learn microsoft

Ključne zmogljivosti Microsoft Defender za IoT

Z rešitvijo Defender za IoT lahko organizacije:

- Takoj odkrijejo nove IoT/OT naprave v omrežju.

- Prejemajo opozorila o pogostih tveganjih v realnem času.

- Uporabijo priporočila za obvladovanje ranljivosti.

- Modelirajo napredne grožnje, kot so “zero-day” napadi.

- Razširijo spremljanje na naprave z nestandardnimi protokoli.

Najboljše prakse za implementacijo

- Definirajte primere uporabe SOC

Določite, kateri incidenti so pomembni za varnostno operativno enoto (SOC) in kakšne ukrepe naj ta sprejme. - Vzpostavite SIEM pravila

Oblikujte pravila za upravljanje varnostnih dogodkov in podatkov, da omogočite hitro odzivanje na ranljivosti. - Avtomatizirajte SOC delovne tokove

Integrirajte Microsoft Defender za IoT z Microsoft Sentinel, ki omogoča avtomatizacijo odzivov in analize incidentov.

1. Določite nabor primerov uporabe SOC

Primer uporabe za SOC (Security Operations Center) je modeliran načrt za zaznavanje in odzivanje na varnostne grožnje, ki ga organizacija oblikuje za identifikacijo, poročanje in obvladovanje specifične varnostne grožnje. To pomeni ustvarjanje registra prioritetnih groženj, skladnostnih zahtev in potreb industrije, ki jih želite preoblikovati v SOC opozorila — dogodke, ki zahtevajo preiskavo in usklajeno odzivanje vaše varnostne ekipe.

Ker Microsoft Defender za IoT omogoča zbiranje in obdelavo velike količine podatkov, je treba določiti parametre za opozarjanje (npr. katere vedenjske odklone naprave je treba obravnavati kot anomalijo in jih podrobneje raziskati).

Na primer, ustvarjanje opozoril za spremembe konfiguracije SCADA naprav, ki jih izvajajo skrbniki ali privilegirani uporabniki, je lahko odveč. Vendar pa je kritično, da se vzpostavi opozorilo za spremembo naprave, ki jo izvede nepooblaščen uporabnik. Na podlagi vrste incidenta vaša SOC ekipa nato razvije specifičen načrt za preiskavo in sanacijo. V zgoraj opisanem primeru bi lahko šlo za samodejno pošiljanje ukaza za zaustavitev PLC naprave.

2. Oblikujte pravila za SIEM

Upravljanje varnostnih informacij in dogodkov (SIEM) je praksa združevanja podatkov o varnostnih informacijah in dogodkih, kar omogoča hitrejši odziv na ranljivosti in grožnje. Cilj SIEM je zaznati in obravnavati incidente v zgodnjih fazah, še preden ovirajo poslovne operacije.

Na podlagi identificiranih primerov uporabe SOC za OT/IoT naj vaša ekipa oblikuje analitična pravila, ki pomagajo ustvariti opise opozoril za specifične tipe incidentov. Nato vzpostavite korak za korakom delovne tokove za analizo prejetih opozoril in izvajanje ustreznih korakov za sanacijo.

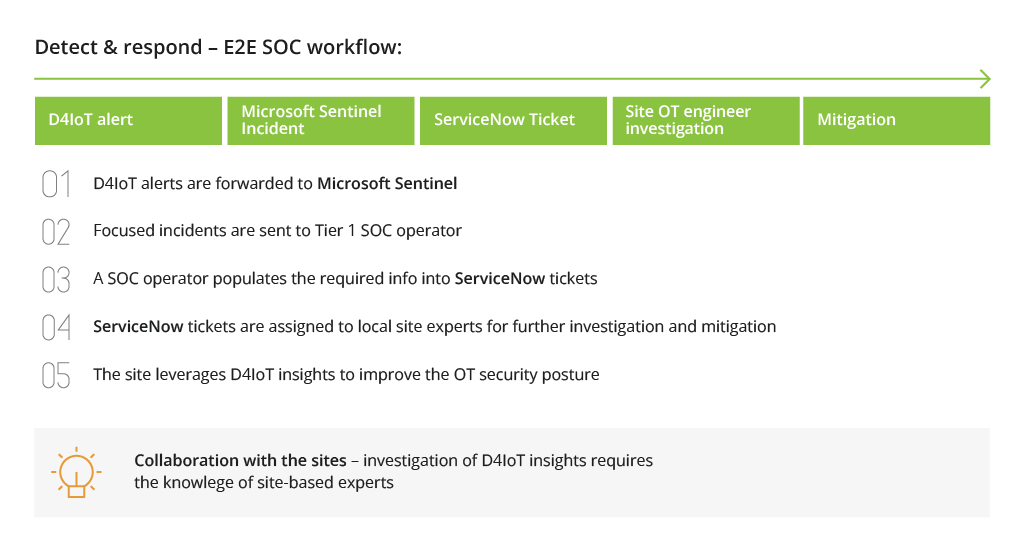

Slika vir: MSFT webinar

3. Avtomatizirajte delovne tokove SOC z integracijo Microsoft Defender in Microsoft Sentinel

Microsoft Sentinel je celovito orodje za SIEM/SOAR. Poleg upravljanja varnostnih informacij in dogodkov (SIEM) Sentinel zagotavlja močna orodja za varnostno orkestracijo, avtomatizacijo in odzivanje (SOAR).

Z integracijo Microsoft Defender za IoT v Microsoft Sentinel lahko ekipe SOC izkoristijo že pripravljena pravila v Sentinelu, ki pomagajo prepoznati IoT/OT dogodke, ter predpripravljene načrte za avtomatizacijo preiskav in odzivov na incidente. Poleg tega lahko ekipe SOC implementirajo pametne filtre za filtriranje incidentov po specifičnih IoT vprašanjih ter ustvarijo podrobna poročila o vplivu incidentov na poslovanje za druge deležnike.

Načrti (playbooks) v Sentinelu znatno pomagajo ekipam SOC izboljšati triažo opozoril, posredovati opozorila lastnikom/upravljavcem naprav, odstraniti lažne pozitivne rezultate in hitreje začeti obsežne preiskave.

Zmanjšanje varnostnih tveganj v OT in IoT z Microsoft Defender

Varnost OT zahteva usklajen odziv centrov za upravljanje omrežij (NOC), varnostnih operativnih centrov (SOC), sistemov za upravljanje naprav (DMS) in sistemov za upravljanje aplikacij. Za dosego enotnosti in standardizacije med temi entitetami organizacije potrebujejo centraliziran, a prilagodljiv varnostni sistem.

Rešitve, kot sta Microsoft Defender za IoT in Microsoft Sentinel, podjetjem omogočajo integracijo vseh sredstev v IoT/OT okolju ter njihovo spremljanje in upravljanje prek centralizirane konzole. Takšen konsolidiran pristop znatno zmanjša kibernetska tveganja z zagotavljanjem dodatnih vpogledov v varnost ter možnosti za proaktivno obvladovanje incidentov namesto reaktivne sanacije.

*Članek je pregled in povzetek razmišljanj, ki jih v originalnem zapisu deli Dmytro Sirosh, strokovnjak za IT varnost z več kot 16 letnimi izkušnjami iz področij bančništva, telekomunikacij, proizvodnih industrij in kmetijstva. Zapis je v anlgeščini na voljo na povezavi