V kolikor ste v eni od naštetih vlog v svojem podjetju, verjetno poznate izraz “kritična sredstva”.

To so tehnološka sredstva znotraj IT infrastrukture vašega podjetja, ki so ključna za delovanje organizacije. Če pride do težav s temi sredstvi, kot so aplikacijski strežniki, podatkovne baze ali privilegirane identitete, so lahko posledice za vašo varnostno držo resne.

Toda, ali je vsako tehnološko sredstvo kritično sredstvo?

Poleg tega, ali je vsako tehnološko sredstvo poslovno-kritično sredstvo?

Koliko v resnici vemo o tveganjih za naša poslovno-kritična sredstva?

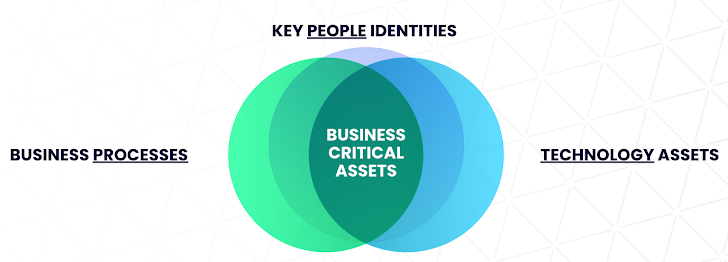

Poslovno-kritična sredstva so osnovna tehnološka sredstva vašega podjetja – in vsi vemo, da je tehnologija le eden od treh osnovnih stebrov, potrebnih za uspešno poslovanje.

Da bi imeli popolno upravljanje kibernetske varnosti, bi morale organizacije upoštevati:

1) Tehnologijo,

2) Poslovne procese in

3) Ključne ljudi

Ko se ti trije stebri združijo, lahko organizacije začnejo razumeti svoja poslovno-kritična sredstva – torej tista, ki so ključna za uspešno delovanje vašega podjetja.

Pomembnost osredotočanja na poslovno-kritična sredstva

Danes vsi vemo, da ni mogoče popraviti ali zaščititi vsega.

Obstaja preprosto preveč težav, ki jih je treba odpraviti – od CVE-jev (skupne ranljivosti in izpostavljenosti), napačnih konfiguracij do preveč permisivnih identitet in še veliko več. V tej situaciji organizacije ne zmorejo odgovoriti na vprašanje “kam naj najprej usmerimo svoja prizadevanja?”

Brez jasne poti za odpravo najpomembnejših zadev veliko organizacij uporablja pristop “cybersecurity spray ‘n’ pray” – brez razumevanja, kaj je resnično pomembno ali kakšen je dejanski poslovni vpliv.

Poskušajo popraviti vse naenkrat, kar vodi v zapravljanje časa, truda in virov.

Na zadovoljstvo vseh je Gartner nedavno objavil nov okvir, imenovan “continuous threat exposure management” (CTEM), ki nam lahko pomaga videti, kje in kako prioritizirati svoja prizadevanja, z naslednjo izjavo:

“CISOs morajo upoštevati naslednje: Kateri so najpomembnejši in najbolj izpostavljeni IT sistemi … v povezavi s poslovnimi procesi.”

Več o tem preberite v Gartnerjevi 2024 Strategic Roadmap for Managing Threat Exposure, ki jo je pripravil Pete Shoard.

Zato se je bistveno osredotočiti na težave, ki neposredno vplivajo na poslovanje. To načelo pomaga organizacijam, da postanejo bolj učinkovite in zagotavlja boljšo uporabo virov in prizadevanj.

Še ena velika prednost, ki je morda še pomembnejša od prejšnje? Načelo zagotavlja, da so varnostni strokovnjaki usklajeni s težavami, ki najbolj skrbijo vodstvo vašega podjetja.

To vodi do boljše komunikacije in usklajenosti s poslovnimi cilji, pomaga pokazati, da kibernetska varnost ni le zaščita digitalnega odtisa organizacije, ampak je pravi poslovni spodbujevalec.

Zagotavlja, da pokrijete in zaščitite tehnološka sredstva, ki so temelj vaših najpomembnejših poslovnih procesov, ter zagotavlja stalno zmanjševanje tveganj z močnim donosom na investicijo (ROI), povezano z vašimi poslovno-kritičnimi sredstvi.

Kako zaščititi poslovno-kritična sredstva

Obstajajo štirje ključni koraki za zaščito vaših poslovno-kritičnih sredstev:

**1. Korak: Identifikacija poslovnih procesov**

Medtem, ko je lepo govoriti o osredotočanju na poslovno-kritična sredstva, je vprašanje kako lahko sami dejansko veste, kaj je poslovno-kritično in kaj ni?

Identifikacija najpomembnejših poslovnih procesov je lahko zahtevna, če vaše podjetje ni izvedlo ustrezne ocene poslovnih tveganj. Takšna poročila iz vaše ekipe za upravljanje tveganj bi vam morala pomagati razumeti vaše najpomembnejše poslovne dejavnike in s tem tudi največja področja tveganj.

Recimo, da ocene tveganj niste izvedli že nekaj časa ali nikoli.

A) ni slaba ideja, da to storite, in

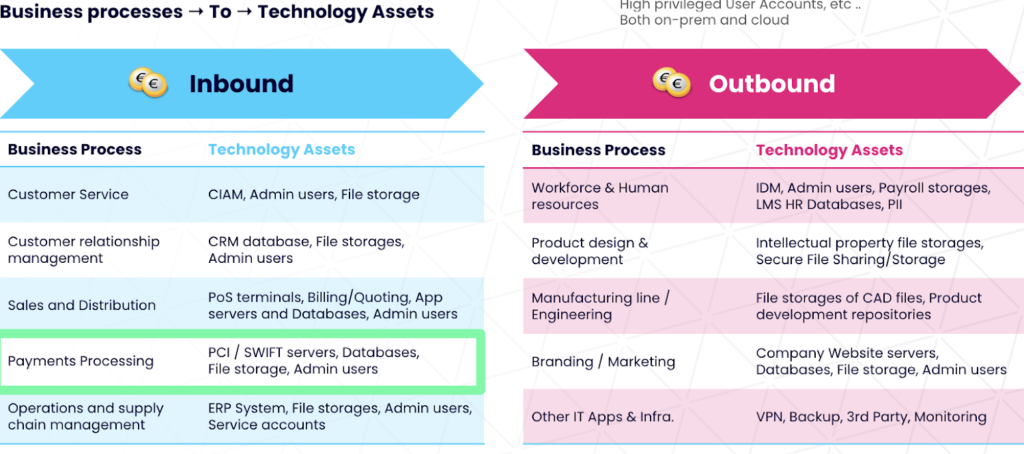

B) druga možnost, ki je vedno dober začetek, je uporaba pristopa “sledi denarju”

– Kako podjetje ustvarja prihodke (dotok denarja), na primer: s prodajo izdelkov, storitev itd.

– Kako podjetje porablja denar (odtok denarja), na primer: stroški poslovanja, marketing itd.

Možnost B vam bo dobro služila kot začetno odkrivanje poslovnih procesov skupaj z njihovimi povezanimi osnovnimi tehnologijami.

**2. Korak: Mapiranje poslovnih procesov na pripadajoča tehnološka sredstva**

Zdaj, ko imate boljši pregled nad najpomembnejšimi poslovnimi procesi, lahko začnete mapirati vsakega od procesov na osnovna tehnološka sredstva, kot so aplikacijski strežniki, podatkovne baze, varne shrambe datotek, privilegirane identitete itd. To bodo vaša poslovno-kritična sredstva!

Pomembno je upoštevati, da se vaša skladišča datotek, ki vsebujejo najbolj občutljive podatke, obravnavajo kot poslovno-kritična sredstva. Ko upoštevate vsa ta specifična sredstva, lahko začnete resnično razumeti, kaj je tisto kar najbolj vpliva na poslovanje vašega podjetja.

Na trgu obstaja kopica rešitev, ki vam bodo samodejno oblikovala poročilo o vaših tehnoloških sredstvih tako na lokalnem kot v oblačnih okoljih.

Drugače pa lahko to dosežete z orodji za upravljanje sredstev CMDB, ITSM rešitvami, vašim SIEM sistemom, ali pa je morda to dokumentirano nekje v starih dobrih Excelovih preglednicah.

**3. Korak: Prioritizacija**

Kot že omenjeno, ni mogoče popraviti ali zaščititi prav vsega, zato moramo vedno prioritetno obravnavati vse, kar načrtujemo za zaščito našega poslovanja.

Tudi, če imamo popoln seznam vseh ključnih sredstev, moramo vedno vprašati: Katerih je od 3-5 najpomembnejših poslovnih področij ali procesov?

Pri tem je vedno pomembno sodelovanje z ekipo za upravljanje tveganj in zbiranje teh informacij.

Poleg tega je pomembno pridobiti vhodne informacije od ključnih deležnikov podjetja. Po besedah Gartnerja je “kritično za uspeh oblikovanje takšnega obsega, ki se usklajuje s prioritetami višjega vodstva.”

Pomembno je vedeti, kaj za vodilne ljudi (strateška raven odločanja) in upravni odbor pomenijo kritični nivoji odločanja kot so:

P1- visoko kritično ali “konec igre”

P2- velik vpliv na procese

P3- nizek vpliv

**4. Korak: Izvajanje varnostnih ukrepov**

Odlično! Na tej točki imate dobro znanje o najpomembnejših poslovno-kritičnih sredstvih vašega podjetja. Zdaj je čas, da svoje varnostne ekipe usmerite k njihovi zaščiti. To vključuje zbiranje ustreznih varnostnih ugotovitev in ustvarjanje aktivnosti za odpravo tveganj. A ker ni mogoče popraviti vsega, kje začeti in vložiti največ truda?

Običajno lahko začnete z zbiranjem ustreznih rezultatov iz vaše rešitve za upravljanje ranljivosti ali nedavnih rezultatov penetracijskih testov.

To lahko služi kot dragocena informacija o tveganjih znotraj vaše IT infrastrukture in ustvari nov seznam aktivnosti za odpravo tveganj, ki jih morate zdaj prioritizirati, kar pa je še vedno lahko velik napor.

Če uporabljate rešitev, kot je XM Cyber, boste imeli pri njegovi uporabi koristi v funkcionalnosti, ki se ji reče “scenariji”.

Vsak scenarij izvaja neprekinjene simulacije napadov na namenski obseg poslovno-kritičnih sredstev. Če je na primer pomemben poslovni proces “Obdelava plačil”, boste s scenarijem lahko odgovorili na naslednje poslovno vprašanje: Ali lahko napadalec potencialno ogrozi poslovni proces “obdelave plačil”?

Vsaka izvedba scenarija proizvaja oceno tveganja z ugotovitvami poti napada proti vsem poslovno-kritičnim sredstvom. Poleg tega boste dobili prioritetni seznam priporočenih aktivnosti za odpravo tveganj z najvišjo donosnostjo vaših prizadevanj.

Zaključek

Varnostne ekipe porabijo ogromno časa za to, da se sprašujejo stvari kot so “Ali lahko napadalec potencialno ogrozi proces obdelave plačil?” in “Ali ustrezno varujemo naše najbolj občutljive baze podatkov CRM, shranjevanje datotek in uporabnike z administratorskimi pravicami?”.

Brez ustreznega razumevanja, kaj je tisto kar najbolj vpliva na vaše podjetje, je to pogosto zaman trud.

Z metodologijo, opisano zgoraj, lahko preidete stran od pristopov, ki jih lahko označimo kot “spray ‘n’ pray”, ki zmanjšujejo učinkovitost vašega varnostnega programa in začnete resnično obravnavati, kaj je najpomembnejše za vaše podjetje – ne le v smislu tehnologij, ampak tudi v smislu vpliva na odnos do osrednjega posla.

Z osredotočanjem na poslovno kritične vire, bo vaša IT ekipa postala znatno bolj učinkovita – in še boljše, signalizirali boste vašemu izvršnemu vodstvu in upravnemu odboru, da je to, kar je zanje najpomembnejše, tudi vaša glavna prioriteta.

Ta sinergija bo omogočila boljše komunikacijo in boljšo uskladitev prioritet, kar je recept za uspešno varovanje in podsledično delovanje vašega podjetja.

*Članek je povzet po originalnem zapisu, ki ga najdete na Thehackernews portalu s klikom na to povezavo in je avtorsko delo Yaron Mazorja, ki je v vlogi svetovalca pri podjetju XM Cyber.