Kot varnostni strokovnjaki se hitro ujamemo v tekmo z novimi naprednimi tehnikami nasprotnikov. Pa vendar najuspešnejši napadi pogosto ne izvirajo iz najsodobnejših vdornih metod, temveč iz zlorabe ukradenih poverilnic in kompromitiranih računov. Kljub širokemu zavedanju o teh grožnjah poročilo Picus Security Blue Report 2025 razkriva, da imajo organizacije še vedno velike težave pri preprečevanju napadov s krajo gesel in zaznavanju zlonamerne uporabe veljavnih računov.

Po prvi polovici leta 2025 kompromitirani uporabniški računi ostajajo najslabše preprečen vektor napadov, kar poudarja nujnost proaktivnega pristopa, usmerjenega v grožnje, ki uspešno obidejo obrambo organizacij.

Alarmantna rast uspešnosti napadov s krajo gesel

Blue Report je letna raziskava, ki analizira, kako učinkovite so organizacije pri preprečevanju in zaznavanju kibernetskih groženj v resničnem okolju. Za razliko od tradicionalnih poročil, ki temeljijo le na anketah ali trendih, je Blue Report osnovan na empiričnih ugotovitvah iz več kot 160 milijonov simulacij napadov, izvedenih v omrežjih organizacij po vsem svetu, z uporabo platforme Picus Security Validation Platform.

V poročilu za leto 2025 so raziskovalci iz Picus Labs ugotovili, da so bili napadi s krajo gesel uspešni v 46 % testiranih okolij, kar pomeni skoraj dvojno povečanje v primerjavi z letom prej. Ta ostra rast kaže na temeljno slabost pri upravljanju gesel v organizacijah. Šibka gesla in zastareli algoritmi za hashiranje še naprej puščajo kritične sisteme ranljive za napadalce, ki s surovim napadom (brute-force) ali rainbow tabelami uspešno razbijejo gesla in si pridobijo nepooblaščen dostop.

Ker je kraja gesel ena izmed najstarejših in še vedno najbolj zanesljivih metod napadov, to odkritje kaže na resen problem: v svoji tekmi proti najsodobnejšim grožnjam številne organizacije zanemarjajo osnovne politike higiene gesel in ne uvajajo sodobnih praks avtentikacije.

Zakaj organizacije še vedno ne preprečujejo napadov s krajo gesel?

Glavni razlog je še vedno v uporabi šibkih gesel in zastarelih metod shranjevanja poverilnic. Številne organizacije še vedno uporabljajo lahko ugibljiva gesla in šibke algoritme hashiranja, pogosto brez soljenja (salting) ali uporabe večfaktorske avtentikacije (MFA).

Raziskava je pokazala, da je bilo v 46 % okolij vsaj eno geslo uspešno razbito in pretvorjeno v čitljivo obliko, kar razkriva neučinkovitost številnih geselnih politik, še posebej pri notranjih računih, kjer so kontrole pogosto manj stroge kot pri zunanjih.

Rešitev je jasna: organizacije morajo uveljaviti strožje politike gesel, obvezno uvesti MFA za vse uporabnike in redno preverjati svoje obrambe za zaščito poverilnic. Brez teh izboljšav bodo napadalci še naprej z lahkoto pridobivali dostop do kritičnih sistemov.

Napadi na poverilnice: tihi, a uničujoči

Grožnja zlorabe poverilnic je razširjena in nevarna, a poročilo Blue Report 2025 jasno kaže, da so organizacije na ta tip napadov še vedno nezadostno pripravljene. Ko napadalci pridobijo veljavne poverilnice, se lahko enostavno premikajo po omrežju, stopnjujejo privilegije in kompromitirajo ključne sisteme.

Skupine, ki izvajajo infostealerje in ransomware, pogosto uporabljajo ukradene poverilnice za širjenje po omrežjih – tiho, neopaženo in z dolgimi obdobji prisotnosti (dwell time), med katerimi izvažajo podatke po lastni volji.

Kljub temu organizacije še vedno dajejo prednost perimetru, medtem ko zaščita identitet in poverilnic ostaja zapostavljena in podfinancirana. Blue Report jasno pokaže, da je zloraba veljavnih računov v središču sodobnih kibernetskih napadov, kar poudarja potrebo po močnejšem fokusu na varnost identitet.

Veljavni računi (T1078): najpogosteje izkoriščena pot do vdora

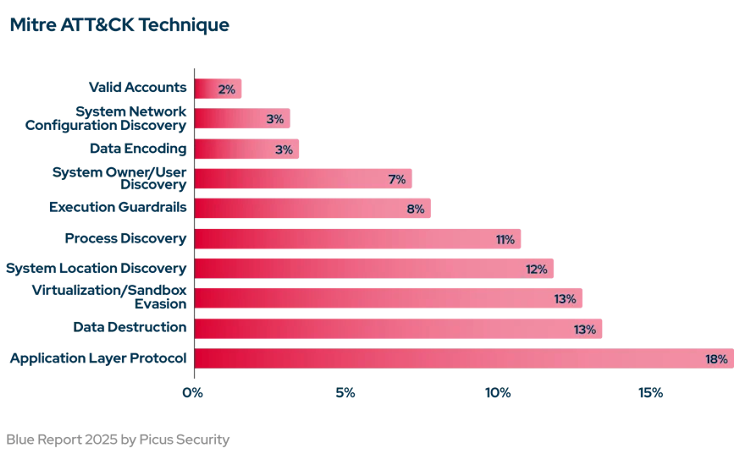

Ena ključnih ugotovitev Blue Report 2025 je, da tehnika Valid Accounts (MITRE ATT&CK T1078) ostaja najbolj izkoriščena, z zastrašujočo 98 % uspešnostjo. To pomeni, da napadalci, ko enkrat pridejo do veljavnih poverilnic – bodisi s krajo gesel bodisi prek posrednikov dostopa – lahko hitro prečkajo omrežje organizacije in pogosto zaobidejo tradicionalne obrambe.

Uporaba kompromitiranih poverilnic je še posebej učinkovita, ker napadalcem omogoča, da delujejo prikrito, kar otežuje zaznavo zlonamerne dejavnosti. Znotraj omrežja lahko dostopajo do občutljivih podatkov, nameščajo zlonamerno programsko opremo ali ustvarjajo nove poti napadov – vse to ob tem, da se zlijejo z legitimnimi uporabniki.

Kako okrepiti obrambo pred zlorabo poverilnic in krajo gesel?

Za zaščito pred vse bolj uspešnimi napadi morajo organizacije uveljaviti strožje politike gesel, zahtevati kompleksnost, nadomestiti zastarele algoritme hashiranja z varnejšimi alternativami in obvezno uvesti MFA za vse občutljive račune. Tako se zmanjša tveganje, da bi napadalci lahko uporabili ukradene poverilnice za vdor brez dodatne avtentikacije.

Zapiranje vrzeli v upravljanju gesel in poverilnic

Ključno je redno preverjanje obrambe poverilnic prek simulacij napadov, da se odkrije ranljivosti in zagotovi učinkovitost kontrol. Organizacije morajo izboljšati tudi vedenjsko zaznavo anomalij, povezanih z zlorabo poverilnic in lateralnim gibanjem.

Prav tako je treba aktivno spremljati odhodni promet, iskati znake iznosa podatkov in zagotoviti, da so ukrepi za preprečevanje izgube podatkov (DLP) vpeljani in učinkoviti.

Ugotovitve iz Blue Report 2025 kažejo, da so številne organizacije še vedno ranljive za tiho grožnjo kraje gesel in zlorabe računov. Čeprav je krepitev obrambe na obodu še vedno pomembna, poročilo jasno pokaže, da glavni izzivi ležijo v upravljanju poverilnic in notranjih kontrolah.

Infostealerji in ransomware skupine te vrzeli s pridom izkoriščajo.

Če ste pripravljeni na proaktivne korake za okrepitev svoje varnostne drže, zmanjšanje izpostavljenosti in odpravo ključnih ranljivosti, vam Blue Report 2025 ponuja neprecenljive vpoglede, ki vam pokažejo, kje začeti.

Zaključek

Varnostni izzivi, ki jih razkriva Blue Report 2025, jasno kažejo, da številne organizacije še vedno spregledajo osnovne, a kritične elemente zaščite – predvsem upravljanje poverilnic in identitet. Ravno tu se začne utrjevanje varnostne drže, saj so gesla in uporabniški računi najpogostejša tarča napadalcev.

Pri Inovis spremljamo te trende in vemo, kako težko je v praksi zagotoviti ravnotežje med varnostjo, uporabnostjo in poslovnimi potrebami. Zato se z veseljem pogovorimo o tem, kako lahko tudi vaše podjetje okrepi zaščito, zmanjša tveganja in uvede rešitve, ki so prilagojene prav vašim specifičnim izzivom in okolju.

Če razmišljate, kako začeti ali kam usmeriti naslednje korake, smo tu, da skupaj poiščemo najboljšo pot.