Kako poskrbeti za popolno zaščito pred napadi Adversary-in-the-Middle (AiTM)

Uvod Orodje Evilginx 4.1 predstavlja zmogljivo orodje za izvajanje napadov tipa Adversary-in-the-Middle (AiTM), ki spretno zaobide tradicionalne mehanizme večfaktorske avtentikacije (MFA) in omogoča krajo dragocenih sejnih žetonov. Za učinkovito zaščito organizacij in njihovih uporabnikov je ključnega pomena implementacija večplastne obrambne strategije. Ta mora vključevati napredne metode avtentikacije, natančen nadzor sej, sofisticirane mehanizme za zaznavanje groženj […]

Novi zakon o informacijski varnosti ZInfV-1: ni več časa za odlašanje

Slovenija je sprejela zakon, ki za številna podjetja odpira povsem novo poglavje v razumevanju kibernetske varnosti. Vas zadeva? Z veliko verjetnostjo – da. Kaj se je zgodilo? Po dolgih letih premikov v počasnem posnetku je Slovenija 23. maja 2025 sprejela nov Zakon o informacijski varnosti (ZInfV-1). Gre za nacionalni odgovor na evropsko direktivo NIS2, ki […]

Zakaj je kibernetska varnost za SMB vprašanje preživetja (in kako jo obvladati – brez drage IT ekipe)

Digitalna preobrazba je v poslovnem svetu postala norma, ne izbira. Kar pomeni: večina podatkov, komunikacije, dokumentacije in ključnih poslovnih procesov danes teče prek digitalnega okolja. A z digitalizacijo ne pride le učinkovitost – pride tudi odgovornost. Predvsem za mala in srednje velika podjetja (SMB), ki so v zadnjih letih postala priljubljena tarča kibernetskih napadov. Zakaj? […]

Kibernetsko varnostna orodja sama po sebi niso dovolj

61 % vodij kibernetske varnosti je v zadnjem letu doživelo varnostni incident zaradi napačno nastavljenih ali neučinkovitih varnostnih kontrol. In to kljub dejstvu, da imajo v povprečju nameščenih 43 različnih varnostnih orodij. To nas pripelje do pomembne ugotovitve: težava ni v količini naložb v varnost, temveč v tem, kako so ta orodja dejansko nastavljena in […]

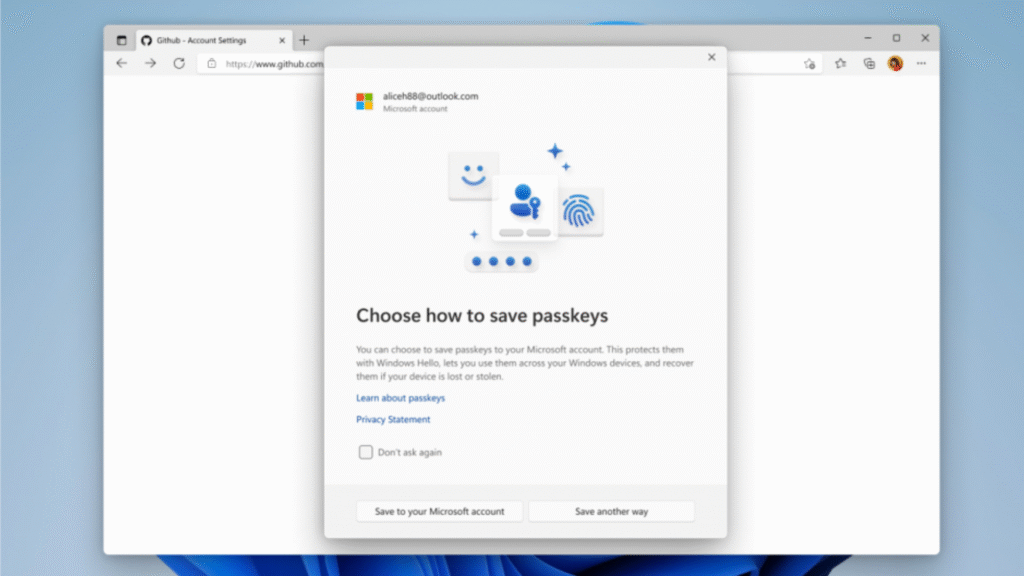

Microsoft ukinja gesla: Novi uporabniški računi zdaj privzeto uporabljajo passkeys

Microsoft je naredil pomemben, a dolgo pričakovan premik na področju digitalne varnosti. Z majem 2025 vsi novi uporabniški računi avtomatsko uporabljajo t. i. passkeys – način prijave brez gesla, ki združuje varnost, enostavnost in hitro uporabo. Uporabniki se tako odslej prijavljajo brez gesel, kar ne pomeni le manj frustracij, ampak predvsem večjo odpornost proti phishing […]

MSP podjetja in kibernetska varnost: Ko lahko napad pomeni konec poslovanja

Skoraj vsako peto MSP podjetje bi po uspešnem kibernetskem napadu zaprlo svoja vrata.

SOC Rešitve: Lastni SOC, hibridni pristop ali popolnoma zunanja storitev?

SOC – Srce Kibernetske Obrambe Varnostno operativni center (SOC) predstavlja osrednje vozlišče kibernetske varnosti podjetja. Tu se grožnje zaznajo, analizirajo in nanje ustrezno odreagira – v realnem času, kar zagotavlja varnost poslovanja. Toda ključna odločitev je, kako vzpostaviti SOC, saj ena rešitev ne ustreza vsem podjetjem. Na voljo so tri glavne možnosti:↳ Vzpostavitev internega SOC […]

Kako zagotoviti celovito kibernetsko varnost? Ključne smernice in akcijski načrt za podjetja

Kibernetska varnost ni izbira, ampak nuja V svetu, kjer kibernetski napadi niso vprašanje “če”, ampak “kdaj”, je ključno, da podjetja razumejo, kako se ustrezno zaščititi. Priročnik kibernetske varnosti, ki ga je izdal Urad Vlade RS za informacijsko varnost (URSIV), prinaša konkretne napotke za vzpostavitev varnostne strategije in zmanjšanje tveganj. Ker ima priročnik kar 188 strani, […]

Razlike med IT in OT kibernetsko varnostjo: Kaj morate vedeti?

V dobi digitalne prepletenosti in globalne povezanosti organizacije postajajo vse bolj izpostavljene kibernetskim grožnjam, ki presegajo tradicionalno IT infrastrukturo.

Kako bo agentna umetna inteligenca postala orožje za napade s socialnim inženiringom

Socialni inženiring je že leta najpogostejša metoda, ki jo kibernetski napadalci uporabljajo za vdor v organizacije. Z napredkom umetne inteligence (UI) pa ti napadi postajajo vse bolj sofisticirani, avtomatizirani in prepričljivi. V zadnjem času smo priča razvoju t. i. agentne UI, ki lahko deluje avtonomno in izvaja kompleksne naloge brez človeškega posredovanja. To pomeni, da […]