Napadalci izkoriščajo NTLM ranljivost v operacijskem sistemu Windows

Kljub temu, da je Microsoft marca letos izdal popravek za NTLM ranljivost v operacijskem sistemu Windows, z oznako CVE-2025-24054, več skupin napadalcev še naprej aktivno izkorišča to pomanjkljivost. Ranljivost omogoča pridobivanje NTLM poverilnic brez neposrednega dostopa do žrtvinega sistema, kar jo uvršča med t. i. “low interaction, high reward” tipe napadov. Kaj se dogaja? V […]

MSP podjetja in kibernetska varnost: Ko lahko napad pomeni konec poslovanja

Skoraj vsako peto MSP podjetje bi po uspešnem kibernetskem napadu zaprlo svoja vrata.

Kako zagotoviti celovito kibernetsko varnost? Ključne smernice in akcijski načrt za podjetja

Kibernetska varnost ni izbira, ampak nuja V svetu, kjer kibernetski napadi niso vprašanje “če”, ampak “kdaj”, je ključno, da podjetja razumejo, kako se ustrezno zaščititi. Priročnik kibernetske varnosti, ki ga je izdal Urad Vlade RS za informacijsko varnost (URSIV), prinaša konkretne napotke za vzpostavitev varnostne strategije in zmanjšanje tveganj. Ker ima priročnik kar 188 strani, […]

Kako bo agentna umetna inteligenca postala orožje za napade s socialnim inženiringom

Socialni inženiring je že leta najpogostejša metoda, ki jo kibernetski napadalci uporabljajo za vdor v organizacije. Z napredkom umetne inteligence (UI) pa ti napadi postajajo vse bolj sofisticirani, avtomatizirani in prepričljivi. V zadnjem času smo priča razvoju t. i. agentne UI, ki lahko deluje avtonomno in izvaja kompleksne naloge brez človeškega posredovanja. To pomeni, da […]

7 najboljših projektov kibernetske varnosti za leto 2025

Novo leto prinaša tako nove kot tudi vztrajne izzive na področju kibernetske varnosti. Ti ključni projekti bi morali biti na vrhu seznama prednostnih nalog vsakega CISO-ja v letu 2025.

Družbeni inženiring v letu 2025: Kako umetna inteligenca krepi prevaro

V digitalni dobi, kjer tehnologija napreduje z neverjetno hitrostjo, se tudi taktike kibernetskih napadalcev razvijajo. Ena izmed najpomembnejših sprememb, ki jih opažamo, je uporaba umetne inteligence (UI) za izboljšanje družbenega inženiringa – manipulativnih tehnik, s katerimi napadalci izkoriščajo človeško naravo za pridobitev nepooblaščenega dostopa do informacij ali sistemov. Kaj je družbeni inženiring? Družbeni inženiring je […]

Zero Trust: Popoln vodnik za zaščito vašega podjetja

V današnjem digitalnem svetu, kjer prevladujejo podatki, hibridno delo in vse bolj sofisticirani kibernetski napadi, tradicionalni varnostni pristopi preprosto ne zadostujejo več. Organizacije se soočajo z rastočim obsegom groženj, medtem ko podatki, naprave in aplikacije zapuščajo varne obrise lokalnih omrežij. Rešitev? Zero Trust. Microsoft je pripravil celovit vodič za implementacijo Zero Trust, ki organizacijam ponuja […]

Evropska hotelska veriga izpostavila podatke milijonov gostov

Raziskovalna ekipa Cybernews je odkrila nezaščiten strežnik Elasticsearch in vmesnik Kibana, ki sta razkrila skoraj 25 milijonov zapisov s podatki hotelskih gostov. Vrste izpostavljenih podatkov: Čeprav ni bilo mogoče natančno določiti, katero podjetje je odgovorno za izpostavitev podatkov, obstajajo močni kazalci, da bi lahko šlo za skupino Honotel, francosko investicijsko in upravljavsko podjetje v gostinstvu. […]

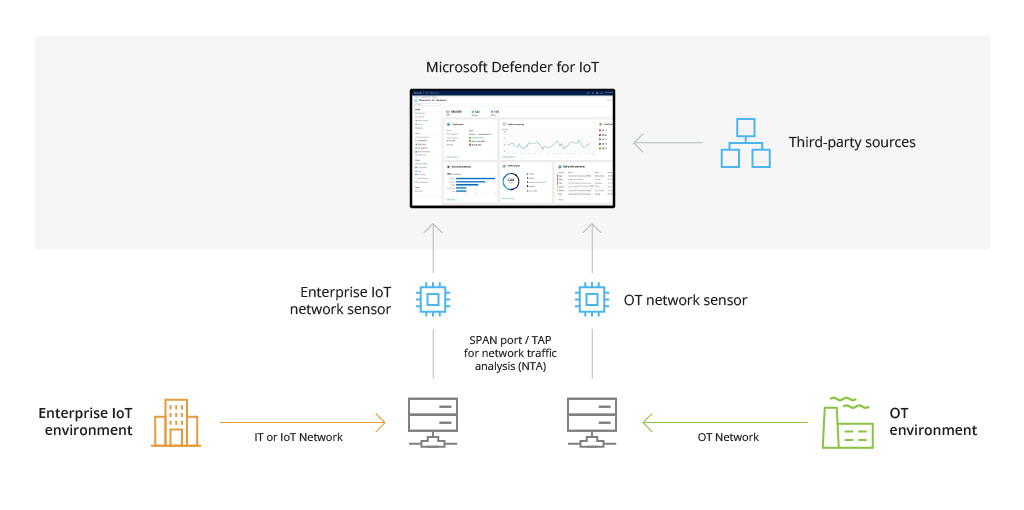

Kako zagotoviti varnost v IoT in OT okoljih z Microsoft Defender za IoT

Digitalne transformacije v podjetjih so neizogibne, saj pomanjkanje naložb v napredne tehnologije za avtomatizacijo procesov vodi v izgubo konkurenčne prednosti. Vendar pa večja odvisnost od programabilnih krmilnikov, pametnih tehnologij za zaznavanje in drugih vgrajenih naprav prinaša tudi večje kibernetske grožnje. Zakaj OT/IoT okolja potrebujejo močno zaščito Operativna tehnologija (OT) vključuje naprave, ki jih organizacije uporabljajo […]

Kibernetska varnost v letu 2030: Priprave na digitalne izzive prihodnosti

Predstavljajte si, da se zbudite leta 2030 in ugotovite, da so velike svetovne metropole tarča sočasnih kibernetskih napadov. Prometni sistemi se ustavijo, bolnišnice so paralizirane, energetska omrežja odpovedujejo. Borzni trg strmoglavi in v nekaj urah izginejo milijarde evrov. Vlade, korporacije in posamezniki panično ukrepajo, a napadalci so nedosegljivi/nevidni, njihove taktike pa daleč presegajo vse, kar […]