Kaj mora menedžer danes razumeti o kibernetski varnosti

Zakaj je kibernetska varnost postala vprašanje vodenja Razdalja med slabim vodstvom in kibernetskim incidentom je danes krajša, kot si večina menedžerjev predstavlja. Ne zato, ker bi bili napadalci nujno bolj iznajdljivi kot nekoč, temveč zato, ker je digitalno poslovanje postalo izjemno kompleksno. Podjetja danes delujejo v okolju, kjer so poslovni procesi, komunikacija, podatki in infrastruktura […]

Ko obramba ne razmišlja kot napadalec, je že v zaostanku

Kaj nam intervju s CISO-jem Cato Networks pove o prihodnosti kibernetske varnosti in zakaj je to pomembno tudi za Slovenijo V kibernetski varnosti obstaja nevarna, a zelo razširjena predstava, da je mogoče tveganja obvladovati predvsem s tehnologijo. Z novimi orodji, dodatnimi kontrolami, še enim varnostnim slojem. Ta predstava je razumljiva, a hkrati zavajajoča. Intervju z […]

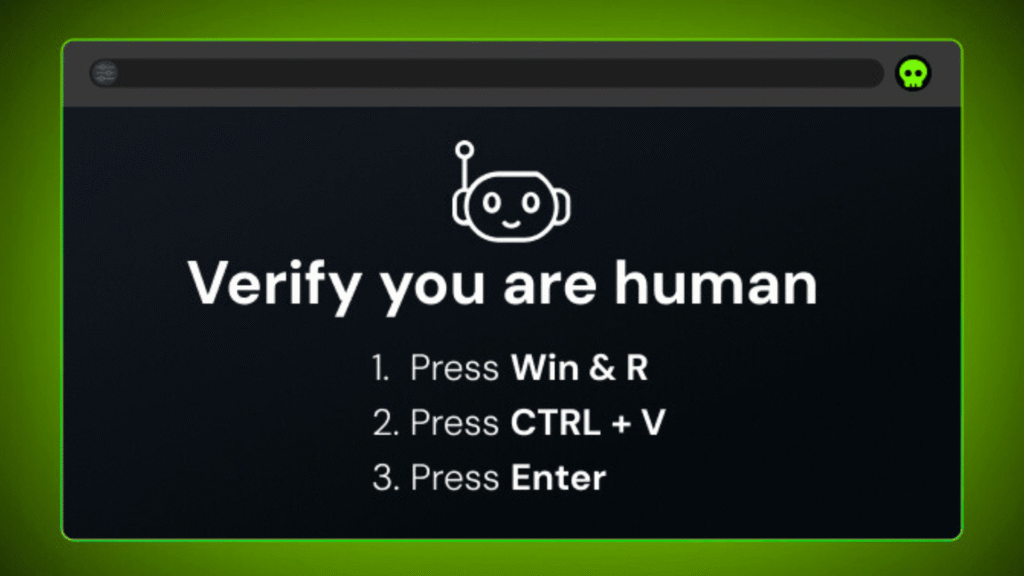

Fake CAPTCHA: zakaj se širijo “copy/paste” napadi in kako jih zaustaviti

Napadi, pri katerih uporabnik sam – nevede – izvede zlonamerno kodo na svojem računalniku, postajajo ena najhitreje rastočih oblik kibernetskih vdorov. Tovrstni napadi se pogosto pojavljajo pod imeni ClickFix, FileFix ali fake CAPTCHA, skupno pa jim je, da uporabnika prepričajo, naj v svojem brskalniku “nekaj popravi”, “reši težavo” ali “potrdi delovanje strani”. Navzven delujejo kot […]

Pet nasvetov za večjo kibernetsko varnost pri delu na daljavo

Kibernetska varnost za oddaljene zaposlene Delo na daljavo ostaja privlačna možnost za številna podjetja. Prinaša prilagodljivost tako delodajalcem kot zaposlenim, hkrati pa prinaša tudi posebne varnostne izzive. Glavna tveganja so dvojna: razpršene naprave (tudi osebne naprave zaposlenih) povečujejo površino napada, ki jo morajo varovati varnostne ekipe, hkrati pa kibernetski kriminalci izkoriščajo nastale vrzeli v zaščiti. […]

Zakaj koncept »zero trust« ni nikoli zaključen proces

Predstavljajte si scenarij: šest mesecev po tem, ko je finančna družba slavila svojo »transformacijo v zero trust«, jo je prizadel uničujoč vdor. Napadalci so vstopili prek ranljivosti v dobavni verigi – v zunanjem API-ju – in obšli vse skrbno nastavljene kontrolnike identitet. Podjetje je odkljukalo vse zahteve in izpolnilo vse pogoje, pa je kljub temu […]

Kako je brskalnik postal glavno bojišče v kibernetski varnosti

Do nedavnega je bila metodologija kibernetskih napadov, ki so povzročili največje vdore v zadnjem desetletju, precej dosledna: Toda napadi so se temeljito spremenili, saj so se razvijala tudi omrežja. Z razširjeno uporabo SaaS-a v podjetjih osnovni poslovni sistemi niso več lokalno nameščeni in centralno upravljani kot včasih. Namesto tega se vanje prijavlja prek interneta in […]

Namizne simulacije (TTX): strateška investicija v kibernetsko odpornost

V času, ko se napadi vedno pogosteje začenjajo pri človeškem dejavniku in zlorabljajo organizacijsko zmedo ali nezaupanje v protokole, postajajo tabletop exercises (TTX) – namizne simulacije kriznih scenarijev – ključni element za dvig odpornosti podjetij. Ne gre le za preverjanje varnostnih postopkov, temveč za celostno izboljšanje pripravljenosti vseh zaposlenih. 1. Kaj so TTX in zakaj […]

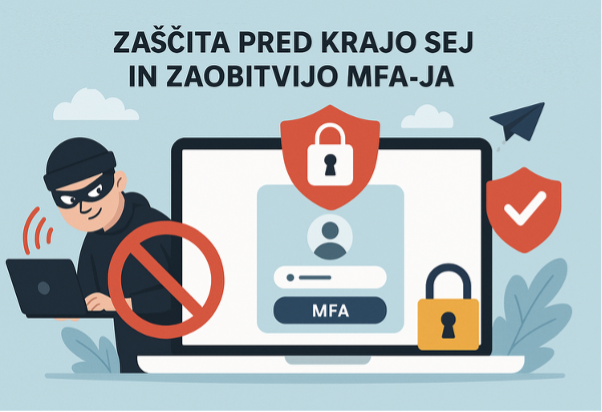

Kako poskrbeti za popolno zaščito pred napadi Adversary-in-the-Middle (AiTM)

Uvod Orodje Evilginx 4.1 predstavlja zmogljivo orodje za izvajanje napadov tipa Adversary-in-the-Middle (AiTM), ki spretno zaobide tradicionalne mehanizme večfaktorske avtentikacije (MFA) in omogoča krajo dragocenih sejnih žetonov. Za učinkovito zaščito organizacij in njihovih uporabnikov je ključnega pomena implementacija večplastne obrambne strategije. Ta mora vključevati napredne metode avtentikacije, natančen nadzor sej, sofisticirane mehanizme za zaznavanje groženj […]

Zakaj je kibernetska varnost za SMB vprašanje preživetja (in kako jo obvladati – brez drage IT ekipe)

Digitalna preobrazba je v poslovnem svetu postala norma, ne izbira. Kar pomeni: večina podatkov, komunikacije, dokumentacije in ključnih poslovnih procesov danes teče prek digitalnega okolja. A z digitalizacijo ne pride le učinkovitost – pride tudi odgovornost. Predvsem za mala in srednje velika podjetja (SMB), ki so v zadnjih letih postala priljubljena tarča kibernetskih napadov. Zakaj? […]

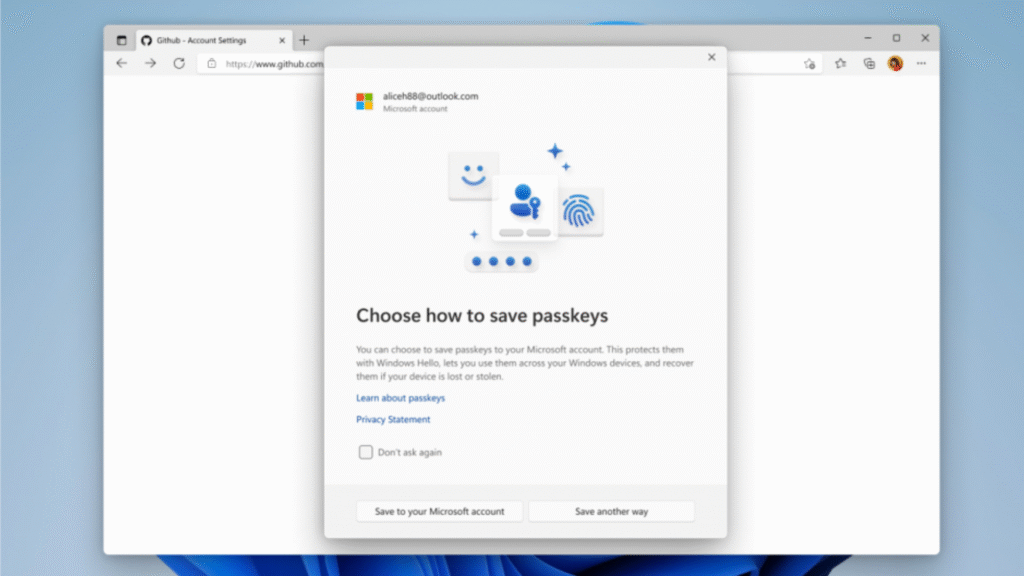

Microsoft ukinja gesla: Novi uporabniški računi zdaj privzeto uporabljajo passkeys

Microsoft je naredil pomemben, a dolgo pričakovan premik na področju digitalne varnosti. Z majem 2025 vsi novi uporabniški računi avtomatsko uporabljajo t. i. passkeys – način prijave brez gesla, ki združuje varnost, enostavnost in hitro uporabo. Uporabniki se tako odslej prijavljajo brez gesel, kar ne pomeni le manj frustracij, ampak predvsem večjo odpornost proti phishing […]