Izpostavljamo ključne trende iz Microsoft Data Security poročila za leto 2024

Kako umetna inteligenca oblikuje prihodnost kibernetske varnosti? V zadnjih letih se je varnost podatkov povzpela na sam vrh prioritet podjetij po vsem svetu. Microsoftovo poročilo za leto 2024 razkriva, kako umetna inteligenca (AI) spreminja področje kibernetske varnosti, tako z vidika priložnosti kot tveganj. V tem blogu bomo raziskali ključne ugotovitve poročila in odgovorili na vprašanje: […]

7 najbolj iskanih znanj na področju kibernetske varnosti danes

Uvod V času hitro razvijajočih se IT strategij, novih tehnologij in kibernetskih groženj se organizacije soočajo(mo) s pomanjkanjem ustrezno usposobljenih kadrov za kibernetsko varnost. Strokovnjaki na tem področju so pogosto preobremenjeni, saj morajo slediti nenehno spreminjajoči se krajini groženj in istočasno uvajati nove tehnologije. Rezultat? Zahteve po znanju na področju kibernetske varnosti se nenehno spreminjajo, […]

Kritična ranljivost (zero-day) v Windows NTLM ogroža vse različice sistema

Povzetek: Odkrili so kritično ranljivost ničelnega dne (zero-day), ki vpliva na vse sodobne različice operacijskega sistema Windows. Ranljivost omogoča napadalcem krajo NTLM poverilnic z minimalno interakcijo uporabnika. Obenem Microsoft še ni izdal uradnega popravka. Podrobnosti ranljivosti: Način izkoriščanja: Prizadete različice: Ranljivost vpliva na: Resnost: Za izkoriščanje ranljivosti ni potrebno, da uporabnik odpre ali zažene datoteko, […]

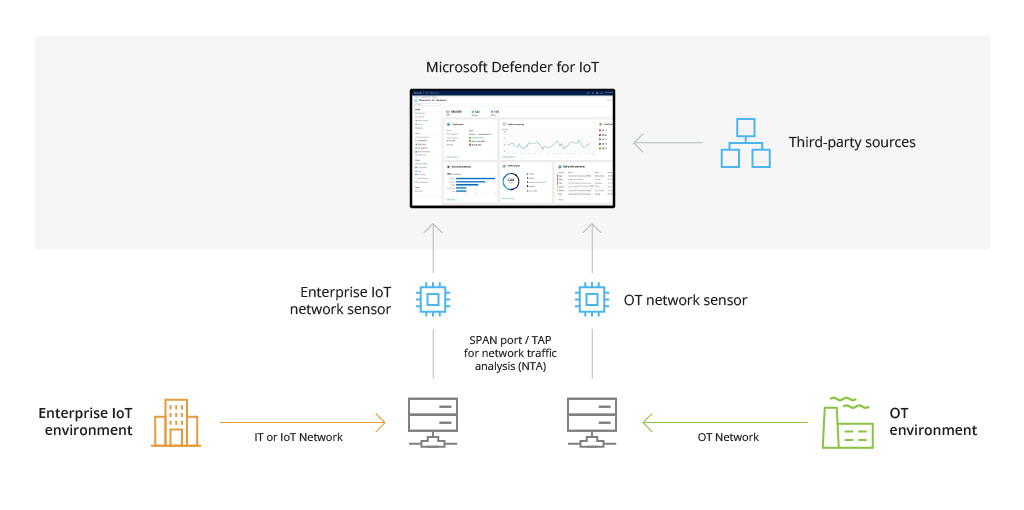

Kako zagotoviti varnost v IoT in OT okoljih z Microsoft Defender za IoT

Digitalne transformacije v podjetjih so neizogibne, saj pomanjkanje naložb v napredne tehnologije za avtomatizacijo procesov vodi v izgubo konkurenčne prednosti. Vendar pa večja odvisnost od programabilnih krmilnikov, pametnih tehnologij za zaznavanje in drugih vgrajenih naprav prinaša tudi večje kibernetske grožnje. Zakaj OT/IoT okolja potrebujejo močno zaščito Operativna tehnologija (OT) vključuje naprave, ki jih organizacije uporabljajo […]

Kibernetska varnost v letu 2030: Priprave na digitalne izzive prihodnosti

Predstavljajte si, da se zbudite leta 2030 in ugotovite, da so velike svetovne metropole tarča sočasnih kibernetskih napadov. Prometni sistemi se ustavijo, bolnišnice so paralizirane, energetska omrežja odpovedujejo. Borzni trg strmoglavi in v nekaj urah izginejo milijarde evrov. Vlade, korporacije in posamezniki panično ukrepajo, a napadalci so nedosegljivi/nevidni, njihove taktike pa daleč presegajo vse, kar […]

Windows 10 konec življenjske dobe

Windows 10 v zadnjem letu brezplačne podpore — Kaj morate vedeti? Podpora za operacijski sistem Windows 10 se bo zaključila 14. oktobra 2025. Čas je, da začnete načrtovati prehod. Ključne informacije: Konec življenjske dobe Windows 10 se hitro približuje. Preostalo je še eno leto brezplačne podpore in varnostnih posodobitev, preden bo Microsoft uradno ukinil podporo. […]

Kibernetske grožnje pred ameriškimi volitvami 2024!

Kibernetski napadalci pripravljeni na ameriške volitve 2024: Več kot 1.000 novih zlonamernih domen Kot se bližajo ameriške volitve, so prevaranti in kibernetski napadalci vse bolj osredotočeni na volivce. Raziskovalci FortiGuard Labs so zaznali prodajo phishing kompletov na temnem spletu ter registracijo več kot 1.000 novih domen, ki vključujejo potencialno zlonamerno vsebino, povezano z volitvami. Najnovejše […]

Evropsko tekmovanje v kibernetski varnosti 2024

Nemčija zmagovalka evropskega tekmovanja v kibernetski varnosti 2024, Slovenija pa s precejšnjimi izzivi Nemčija je slavila na letošnjem tekmovanju European Cybersecurity Challenge (ECSC) 2024, medtem ko sta drugo in tretje mesto zasedli Italija in Poljska. Na tekmovanju, ki je potekalo med 8. in 11. oktobrom 2024 v Torinu, Italija, je sodelovalo 31 držav, med katerimi […]

Oktober – mesec kibernetske varnosti

Preverite ključne vidike kibernetske varnosti – od prepoznavanja tveganj do ukrepov za zaščito in odziva na morebitne napade.

Zavezani k boljši kibernetski varnosti ob mesecu ozaveščanja #kibervarnost

Mesec ozaveščanja o kibernetski varnosti se približuje. Vsako podjetje ali organizacija, ne glede na velikost, je v današnjem digitalnem svetu lahko tarča kibernetskih napadov. To je dejstvo našega digitalnega življenja. Kljub temu pa se premalo podjetij in posameznikov pripravi na varnostne grožnje, ki bi lahko pomembno vplivale na njihove operacije, blagovno znamko, ugled in vire […]